中间件WebLogic服务安全加固

发布:admin | 发布时间: 2018年10月19日WebLogic是用于集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器,在各行业都有广泛的应用。WebLogic上部署的Web项目的后台数据库一般为Oracle数据库,数据库中往往存有大量数据,备受入侵者“青睐”。

目前,针对WebLogic服务主要有三种入侵方式,一是通过某种途径获取WebLogic控制台管理员的密码,登录到后台后,上传war木马,部署并启动该war包,通过浏览器访问war包中的jsp木马,最终控制运行WebLogic服务的服务器。二是利用某些漏洞,比如Java反序列化漏洞,使用攻击软件在存在漏洞的WebLogic服务器上执行各种系统命令,或者上传jsp木马,最终控制该服务器。三是WebLogic中部署的Web项目存在各种web漏洞,被入侵者利用并最终控制服务器。不论入侵者采用哪种方式入侵WebLogic服务器,都会对服务器和数据的安全产生极大威胁。

通过分析入侵者的入侵方式,可以采用下列措施保障WebLogic服务的安全:

1、设置复杂的WebLogic控制台用户密码,并定期修改密码,不要使用weblogic1、weblogic123、password1这类密码。默认情况下,WebLogic控制台账号锁定策略是开启的,入侵者在设定时间内输入密码次数超过某个设定值,该账号会被锁定一段时间,这并不表示控制台账号不存在被破解出密码的风险,入侵者会在破解账号密码的时候,延长破解的间隔时间,从而绕过这个策略。

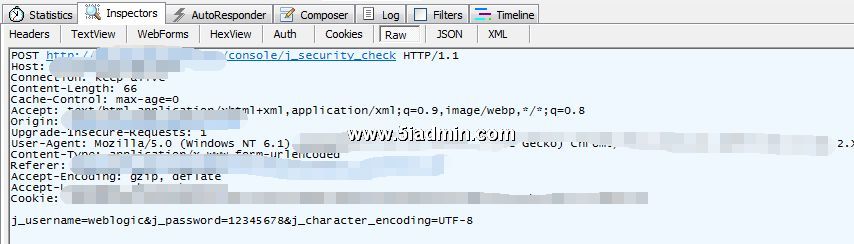

2、WebLogic控制台的默认端口是7001,使用http通信,建议在WebLogic控制台中改为其他端口,并设置为SSL访问。经过抓包分析,可以看出登录WebLogic控制台时,所提交的用户名和密码都是明文传输的,如图1所示,其中j_username是用户名,j_password是明文密码,如果使用http通信,存在被嗅探的风险。

图1

3、WebLogic控制台默认的登录地址是http://ip:7001/console/,入侵者在识别WebLogic控制台时,会通过设定的web指纹进行识别,比如访问http://ip:7001/console/login/LoginForm.jsp这个URL,应答包中如果含有Weblogic这个字符串,基本就可以判定为WebLogic控制台地址。在WebLogic控制台中,将控制台文件夹重命名,使入侵者无法找到WebLogic控制台登录页面。

4、将WebLogic控制台中部署的Web项目路径设置复杂些,避免入侵者扫描出Web项目,并利用Web项目存在各种web漏洞,最终获得服务器管理权限。部署在WebLogic中的Web项目往往是一些大型分布式应用,入侵者在发现Web项目漏洞后,可能会根据该Web项目的一些特征,进行大规模扫描,找出其他运行该Web项目的服务器,所以在不同服务器部署同一Web项目时,不要使用同一或有规律性的路径。

5、入侵者通过某种途径进入WebLogic控制台后,会上传部署war木马,定期检查WebLogic控制台中部署的Web项目,及时发现“不请自来”的Web项目,将损失降低到最低。

6、定期检查访问日志,访问日志一般存放在/Middleware/user_projects/domains/域目录/servers/AdminServer/logs/access.log*。

7、在操作系统层面设置WebLogic服务专用系统用户,并对cmd.exe、net.exe等系统可执行文件设置访问权限。

文章如转载,请注明转载自:http://www.5iadmin.com/post/1086.html

- 相关文章:

XX科技公司网络安全加固示例 (2011-6-28 14:38:33)

在网络崩溃之前部署负载均衡——梭子鱼负载均衡机在中间件系统中的应用 (2010-5-7 8:9:25)

加固Samba安全三则 (2010-4-8 14:43:57)

前一篇:各种信息安全思维导图 »

发布:admin | 分类:网络安全 | 评论:0 | 引用:0 | 浏览:

| TrackBack引用地址

发表评论

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。