闲来无事,就想进FBI(www.fbi.gov)的核心网络里看看。

先安装了一个支持VT100的secureCRT4.1,他是目前支持unix到VMS系统连接的一个很好的终端软件。

基本配置完成后,打开了quick connected在protocol选择了ssh2,填上了hostname,在username里开始试系统默认密码,如果利用其他人的密码,我胆子比较小,怕被查到,呵呵:)大家都知道VMS在time,Resources的设置方面安全性是很高的。但也导致了系统管理员有时候会疏忽这种复杂的设置,而且概率是很高的。这就给我们造成了通过UIC登陆的机会。其实在运行VMS的DEC主机中有一个SYSUAF的文件,他是记录用户的档案资料的。这是个让黑客们很头疼的东东,不过这个password文件结构也有自身漏洞,这里就暂时不说了。

...

- 添加新评论

- 阅读次数:

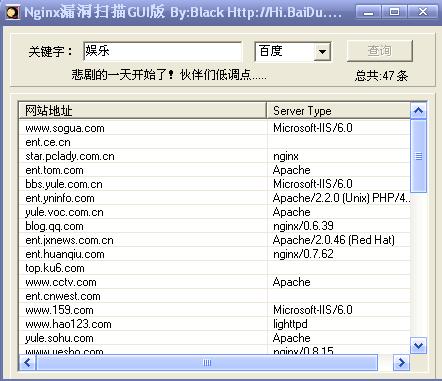

原理和Nginx一样,上图

- 添加新评论

- 阅读次数:

最近网上疯传一个Nginx的所谓文件类型错误解析漏洞,但是真的就只有这样吗?漏洞介绍:nginx是一款高性能的web服务器,使用非常广泛,其不仅经常被用作反向代理,也可以非常好的支持PHP的运行。80sec发现其中存在一 个较为 严重的安全问题,默认情况下可能导致服务器错误的将任何类型的文件以PHP的方式进行解析,这将导致严重的安全问题,使得恶意的攻击者可能攻陷支持 php的nginx服务器。

...- 添加新评论

- 阅读次数:

速度好快,只看不说

...

- 添加新评论

- 阅读次数:

最近什么漏洞最火?当然是nginx的,小王订阅的众多博客,到处都是nginx方面的文章,下载是转载其中的一篇:

漏洞介绍:nginx是一款高性能的web服务器,使用非常广泛,其不仅经常被用作反向代理,也可以非常好的支持PHP的运行。80sec发现其中存在一个较为严重的安全问题,默认情况下可能导致服务器错误的将任何类型的文件以PHP的方式进行解析,这将导致严重的安全问题,使得恶意的攻击者可能攻陷支持php的nginx服务器。

漏洞分析:nginx默认以cgi的方式支持php的运行,譬如在配置文件当中可以以

- 添加新评论

- 阅读次数:

很多东西如果不经常去用,沉积在脑袋里的东西就会慢慢沉寂.这个手法很久以前就存在了.昨天写代码的时候不得不用到触发器实现某些功能,才想起来利用这个自从触发器功能被开发出来就存在的后门,mssql里其实可以放置很多后门,比如在sql里创建一个始终存在的远程连接之类,当然了,今天的题目是触发器,其他的暂且放在一边.

这个后门其实可用度极广,通常管理员会把主要精力放在查询系统用户,或者是否有黑客添加了sql用户等状态的查询上,然而对某些库的权限做出了改动,往往不是他们注意到的重点,我们利用的也正是这一点.

...

- 添加新评论

- 阅读次数:

前一段时间我朋友给我一个sopo的软件,说是扫1433口令的,而且猜解速度很快,我就找个服务器试了试,确实不错能扫到一些比较强点的口令。所以这段时间就玩了一下1433错误的恢复和提权。(有人可能会说了,这有啥好研究的,sa的权限直接加用户到超管不就成了吗.其实在sa权限下还是有很多的问题的 大家可以捡有用的看 没用的就略过吧)

下面来说sa下执行命令错误的几种情况:

1、 无法装载DLL xpsql70.dll或该DLL所引用的某一DLL。原因126(找不到指定模块。)

...- 添加新评论

- 阅读次数:

今天偶然发现有一个SA权限。服务器管理员将大部份扩展都删除了。最后自己重建sp_makewebtask存储才搞到一个webshell了。(重建办法,先找台正常主机,sp_helptext 'sp_makewebtask',将他的SQL语句重新拷到目标机器执行一次就行了)。

当然有了webshell,无法满足我们贪婪的欲望。开始测试提权。有serv-u,但是提权失败了。也许大家会说用back log来提权。但是那个太慢了,要重启机器,会影响对方业务,同时又会给对方留下不好的印像。有人也许会说用读取系统账号的注册表,导入导出,克隆账号,这个办法也可行,但由于并非黑对方主机,还是要保证对方系统的安整性比较好。(也许是心理因素,^_^)

...- 添加新评论

- 阅读次数:

首先:

create database joyuan; /* 建立数据库joyuan */

use joyuan; /* 连接joyuan数据库 */

create table shell(code text); /* 建立表shell字段code文本型数据text */

然后:

insert into shell(code) /* 插入数据到shell表中的code字段 */

values ('shell代码'); /* 值为shell代码 我用PHP一句话,看后面*/

...

- 添加新评论

- 阅读次数:

估计其他ERP软件里也不少类似的东西,有兴趣的同学可以跟一下。转载开始。

这个漏洞在K3 各个版本都存在并且一样,包括新发版的K3 V12的3个版本。主要数据安全漏洞描述如下:

最大的安全漏洞在K3login.dll这个控件上,,它能明文显示K3 ERP数据库的密码等信息,这是非常危险的,简单VB6.0代码如下:

Dim k3lg As New k3Login.ClsLogin

If k3lg.CheckLogin Then ’如果成功登录,执行下面语句

...

- 添加新评论

- 阅读次数: